AWS Configルールとは

Configルールを設定すると、そのルールに準拠しているかどうかチェックすることができます。

(さらにそこから修復することもできます。)

Configルールには、

- マネージドルール(AWSであらかじめ用意されている)

- カスタムルール(独自に作成(Lambda関数に記述))

があります。

例えば、マネージドサービスでよく使用されそうなルールは下記のようなものがあります。

- S3バケットがパブリック公開になっていないか(s3-account-level-public-access-blocks,s3-bucket-public-read-prohibited、s3-bucket-public-write-prohibited)

- SSHが無制限に公開されていないか(restricted-ssh)

- EBSが暗号化されているか(ec2-ebs-encryption-by-default)

- CloudTrailが有効になっているか(cloudtrail-enabled)

- GuardDutyが有効になっているか(guardduty-enabled-centralized)

- Nameタグが指定されているか(required-tags)

今回は上記ルールの設定の中でCloudTrailが有効になっているかのルール作成を行っていきます。

設定

Configの有効化

Config自体の設定は下記の記事を参考ください。

AWS Configでリソースの設定履歴を保存する

Configルールの設定

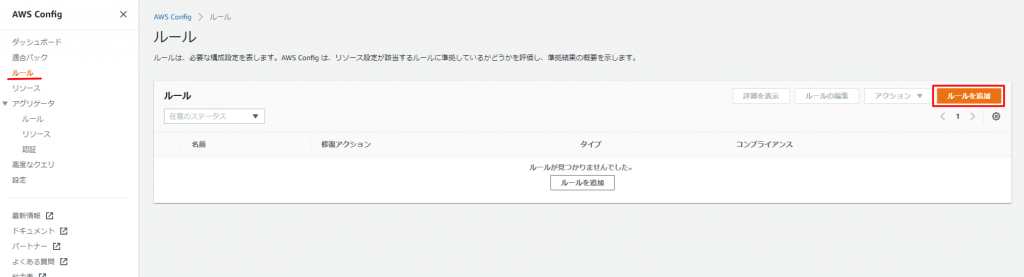

Configサービスの[ルール]メニューより「ルールの追加」ボタンをクリックします

ルールは1回につき1つしか登録できません。

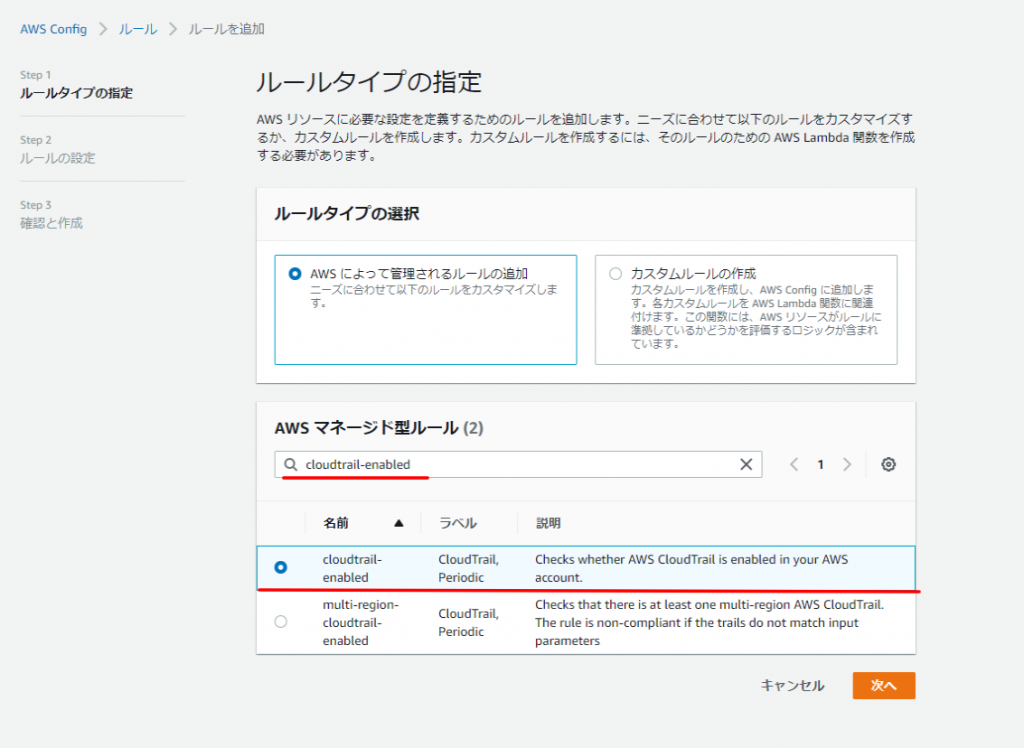

[ルールタイプの指定]

検索文字列に”cloudtrail-enabled”を入力してチェックを付けます。

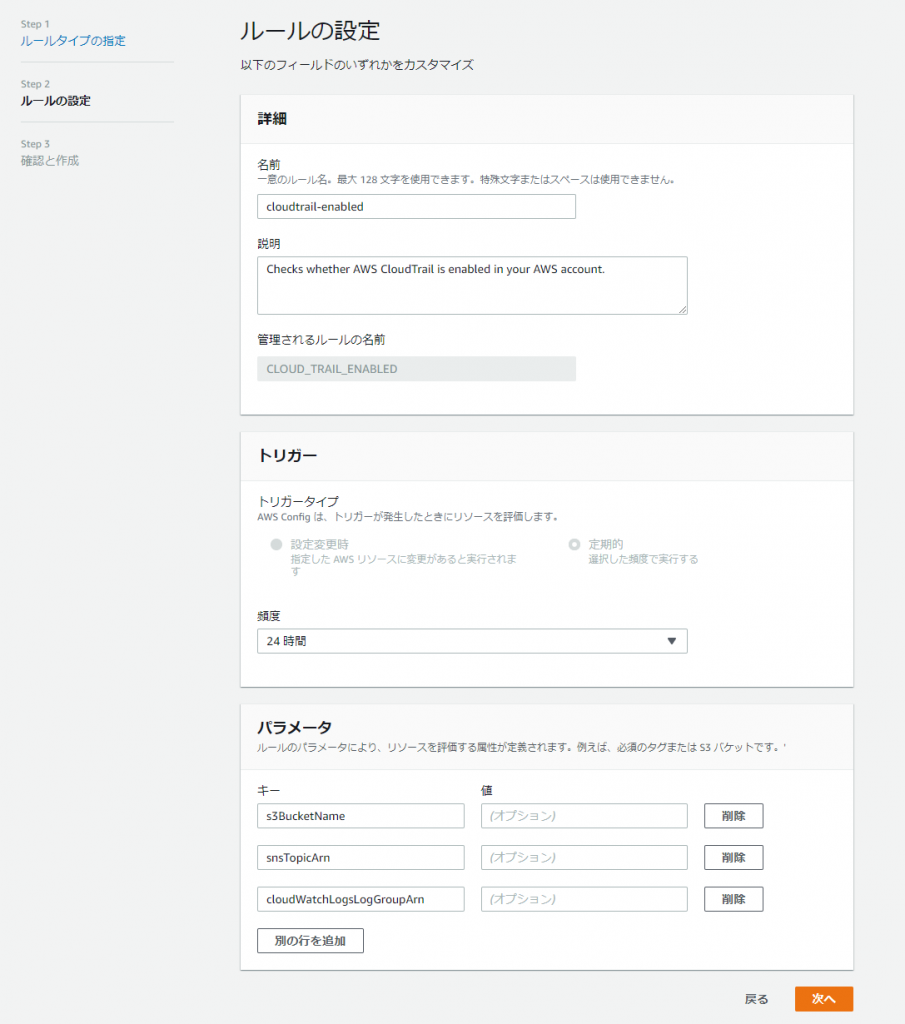

[ルールの設定]

今回は何も変更しませんでした。

パラメータ欄は指定しなければCloudTrailが有効になっていれば”準拠”となりますが、指定した場合は項目が指定した値になっていなければ”非準拠”となります。

例)s3BucketNameに”abcdf”と入力した場合、CloudTrailのログを保存するS3バケット名が”abcdf”でなければ”非準拠”となる。

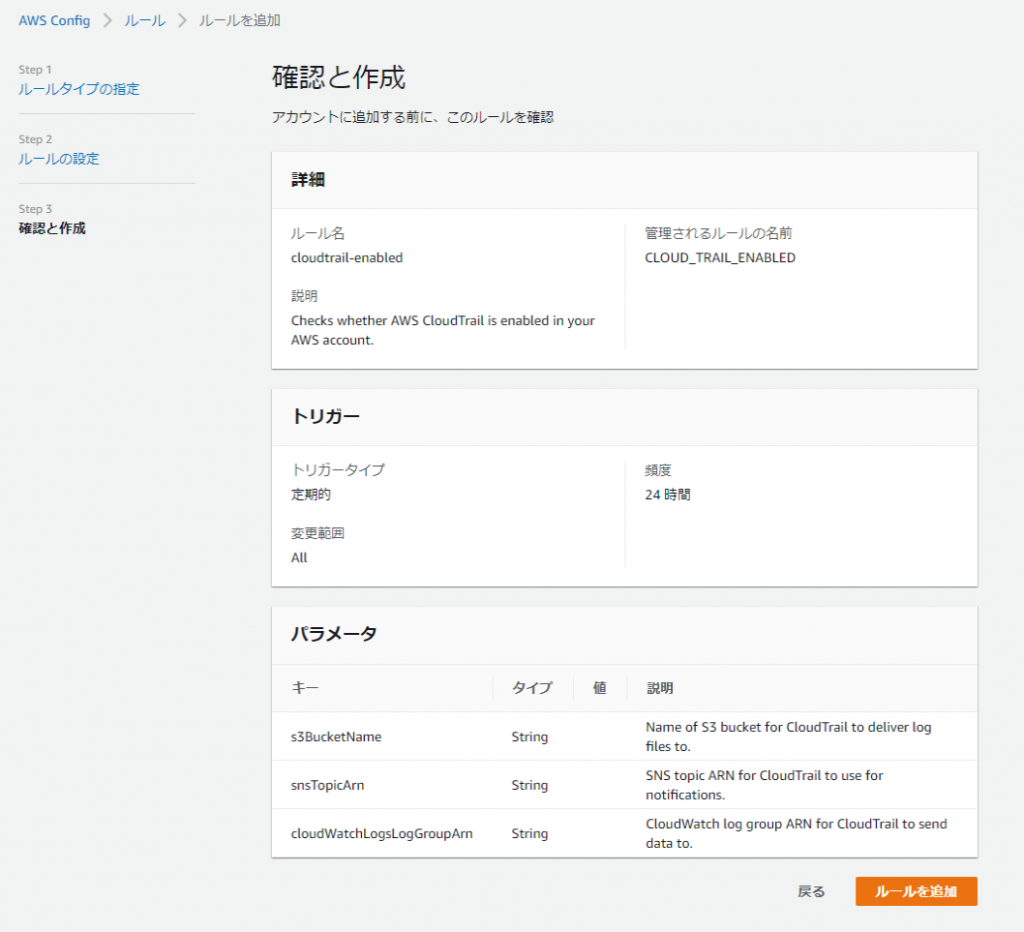

確認して「ルールを追加」をクリックします。

確認

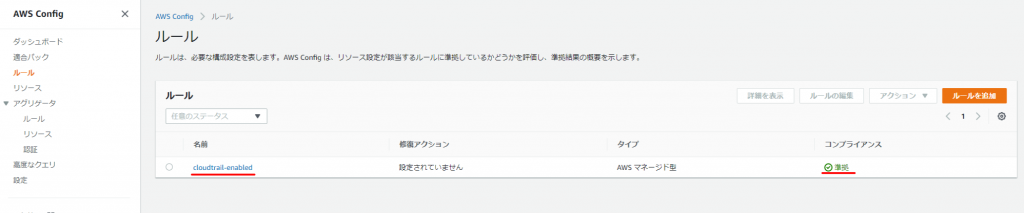

暫くすると、コンプライアンスの判定が行われ、結果が表示されました。