今回のゴール

今回は、オンプレのネットワークとVPCとをsite to site VPNで接続します。

AWSの設定

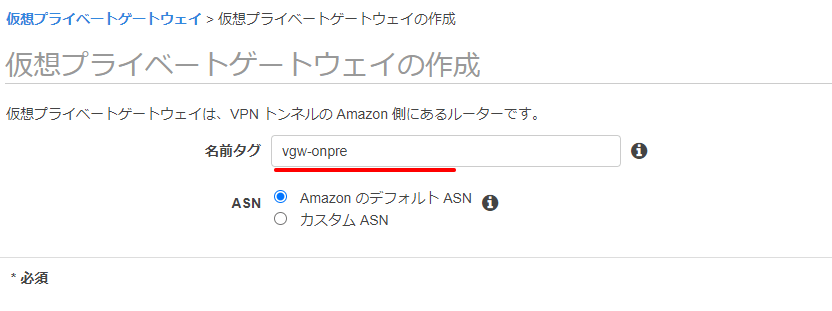

仮想プライベートゲートウェイの作成(VPC側)

VPC側のエンドポイントを作成します。

VPCサービスより[仮想プライベートゲートウェイ]-「仮想プライベートゲートウェイの作成」をクリックします。

[名前タグ]:vgw-onpre(任意)

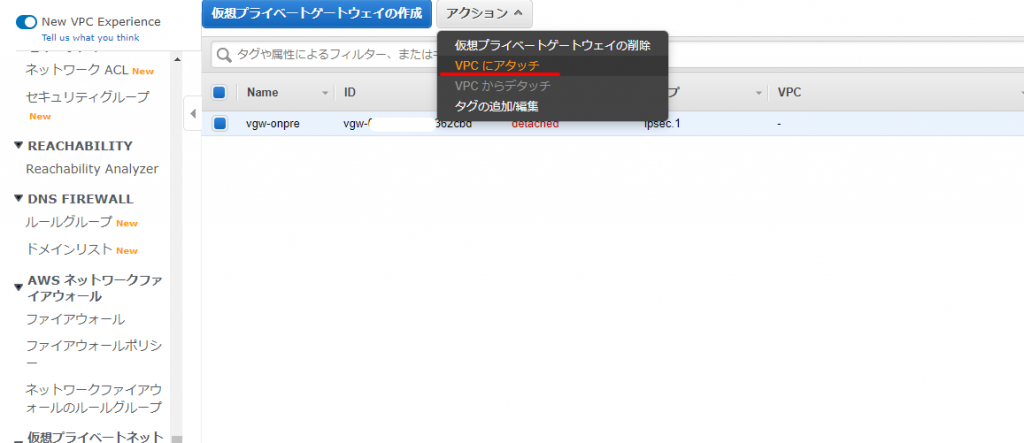

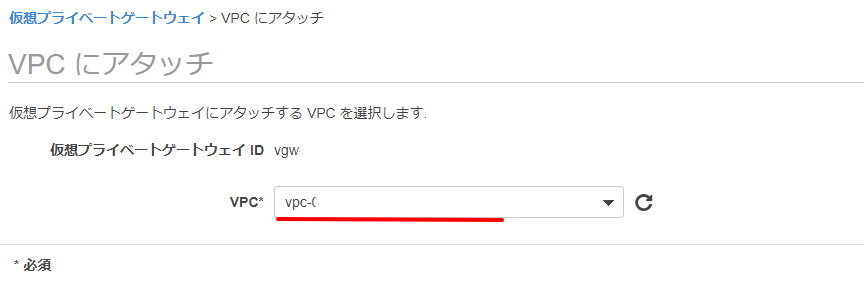

作成された仮想プライベートゲートウェイを選択して、[アクション]-[VPCにアタッチ]を選択します。

アタッチするVPCを選択します。

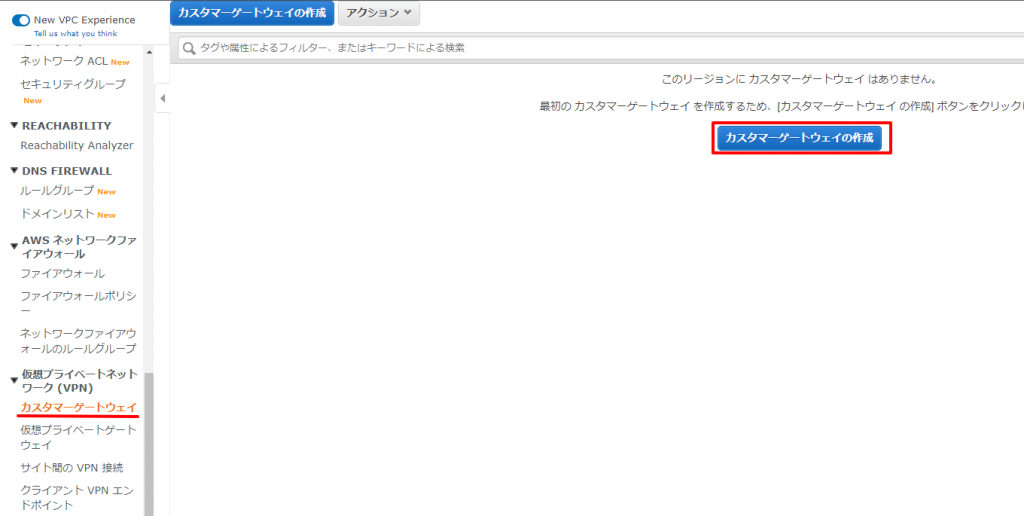

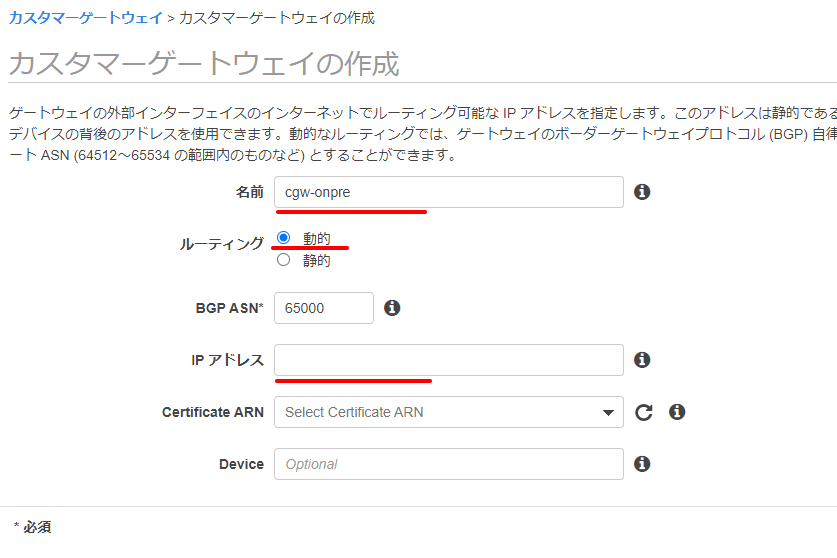

カスタマーゲートウェイの作成(ルーター側)

対向側(ルーター側)のゲートウェイを作成します。

VPCサービスから[カスタマーゲートウェイ]-「カスタマーゲートウェイの作成」をクリックします。

[名前]:cgw-onpre(任意)

[ルーティング]:動的(任意)BGPが使用できるときは使用が推奨されているので動的を選択します。

[IPアドレス]:対向のルーターのIPアドレスを入力します。

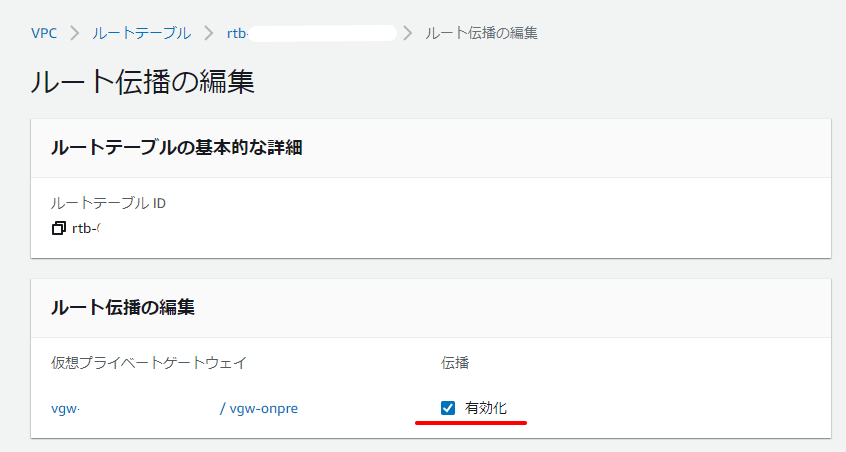

ルーティングの設定

ルートテーブルのルート伝播を有効にして、Site-to-Site VPN ルートを自動的に伝播するように設定します。

VPCサービス-[ルートテーブル]で該当のサブネットを選択して、[アクション]から”ルート伝播の編集”を選択します。

該当の仮想プライベートゲートウェイの伝播の”有効化”にチェックします。

Site to Site VPN接続の作成

VPCサービスより[サイト間のVPN接続]-「VPN接続の作成」をクリックします。

[名前タグ]:vpn-onpre(任意)

[仮想プライベートゲートウェイ]:先ほど作成した仮想プライベートゲートウェイを選択

[カスタマーゲートウェイ]:先ほど作成したカスタマーゲートウェイを選択

[ローカルIPv4ネットワークCidr]:カスタマーゲートウェイのCidr範囲を入力します。(任意)デフォルトは0.0.0.0/0

[リモートIPv4ネットワークCidr]:AWS側のCidr範囲を入力します。(任意)デフォルトは0.0.0.0/0

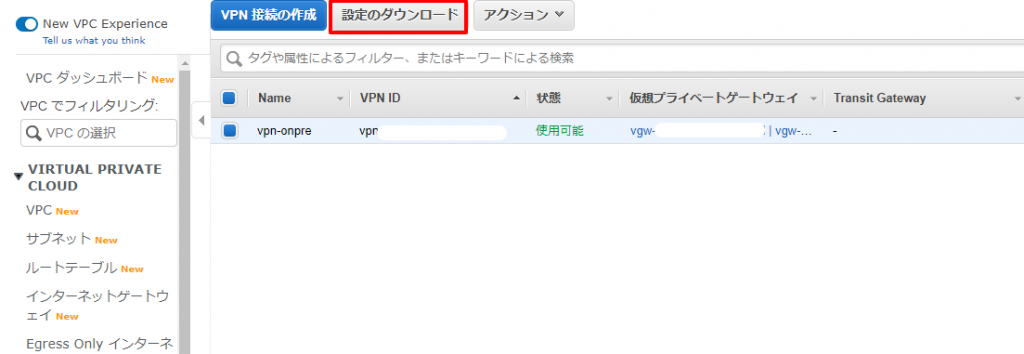

設定ファイルのダウンロードと編集

VPN接続が作成できましたので、「設定のダウンロード」ボタンを押して設定ファイルをダウンロードします。

設定ファイル中の

”bgp import filter 1 equal 0.0.0.0/0”

の部分をローカルのアドレスに書き換えます。

これは、オンプレのプライベートアドレスをVPCで正しくアドバタイズされるための設定です。

# bgp import filter 1 equal 0.0.0.0/0

bgp import filter 1 equal 192.168.1.0/24

ルーターの設定 Yamaha RTX830

今回はYamaha RTX830を使用します。

設定の詳細は省略しますが、下記のYAMAHA公式サイトを参考に設定しました。

Amazon VPCとVPN(IPsec)接続するルーターの設定 : コマンド設定

確認

設定が完了しましたので、確認していきます。

AWSの確認

VPCサービス-[サイト間のVPN接続]で該当のVPNを選択して、[トンネル詳細]タブをクリックして、トンネル1,2の[ステータス]が”アップ”、[詳細]が”1 BGP ROUTES”となっている事を確認します。

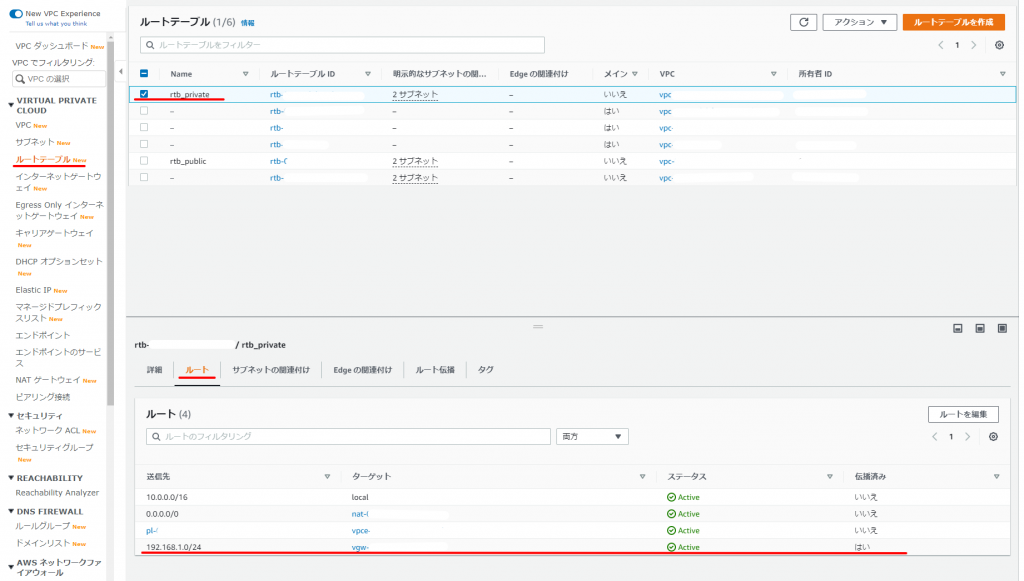

次にルートが伝播されているかを確認します。

[VPCサービス]-[ルートテーブル]から該当するルートテーブルを選択して、[ルートタブ]からオンプレのプライベートアドレスの”伝播済み”項目が”はい”となっていることを確認します。

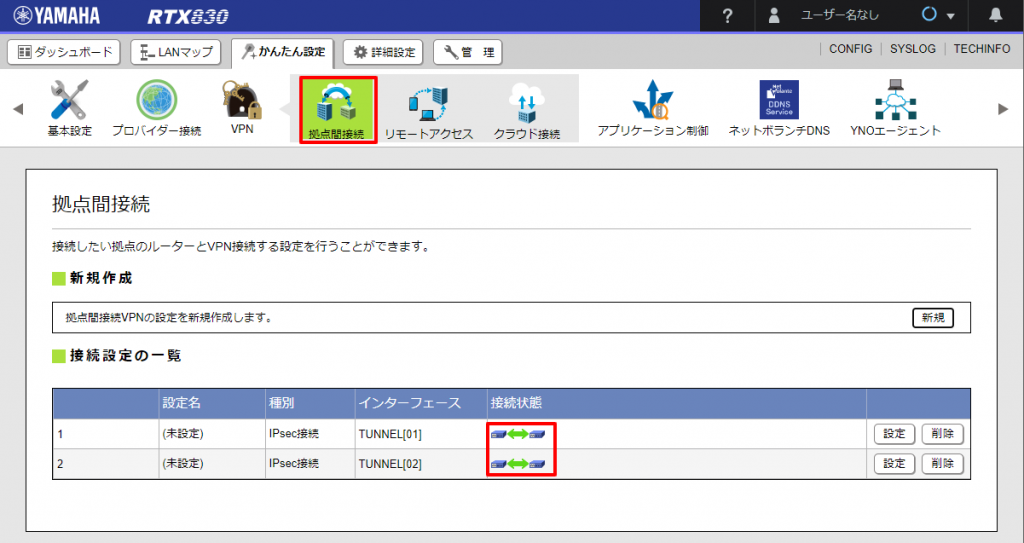

ルーターの確認

ルーター側の設定を確認します。

管理画面の[簡単設定]-[VPN]-[拠点間接続]でトンネルが通信中のアイコンになっている事を確認しました。

疎通の確認

最後にオンプレからVPCへpingの疎通ができる事を確認して終了とします。

VPNトンネルの障害検知

VPNトンネルの障害を検知して通知する記事は下記を参照してください。