今回のゴール

OrganizetionsでIAM Access Analyzerを有効にしてAWS共有リソースの検出を有効にします。

IAM アクセスアナライザーとは

外部エンティティと共有されているリソースを検出します。

これによりセキュリティ上のリスクであるリソースとデータへの意図しないアクセスを特定できます。

下記のリソースについて分析できます。

- S3バケット

- IAMロール

- KMSキー

- Lambdaの関数とレイヤー

- SQSキュー

- Secret Managerのシークレット

IAMアクセスアナライザーは現在の設定状況から調査するものであり、実際にアクセスを元に調査されているわけではありません。

実際にアクセスを元に調査するにはCloudTrailを使用します。

設定

Organizationsのルートアカウントにログインします。

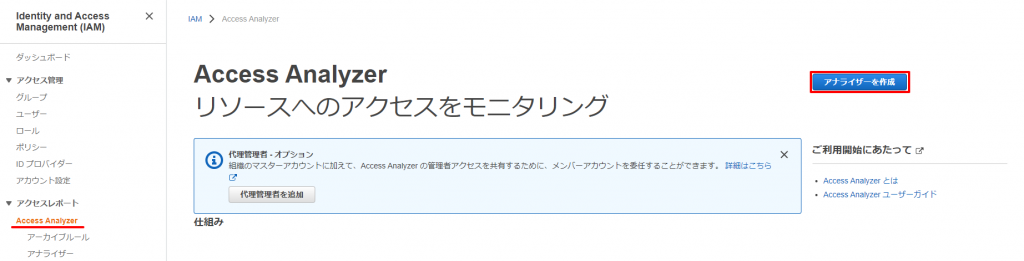

[IAM]-[アクセスレポート]-[Access Analyzer]で「アナライザーを作成」ボタンをクリックします。

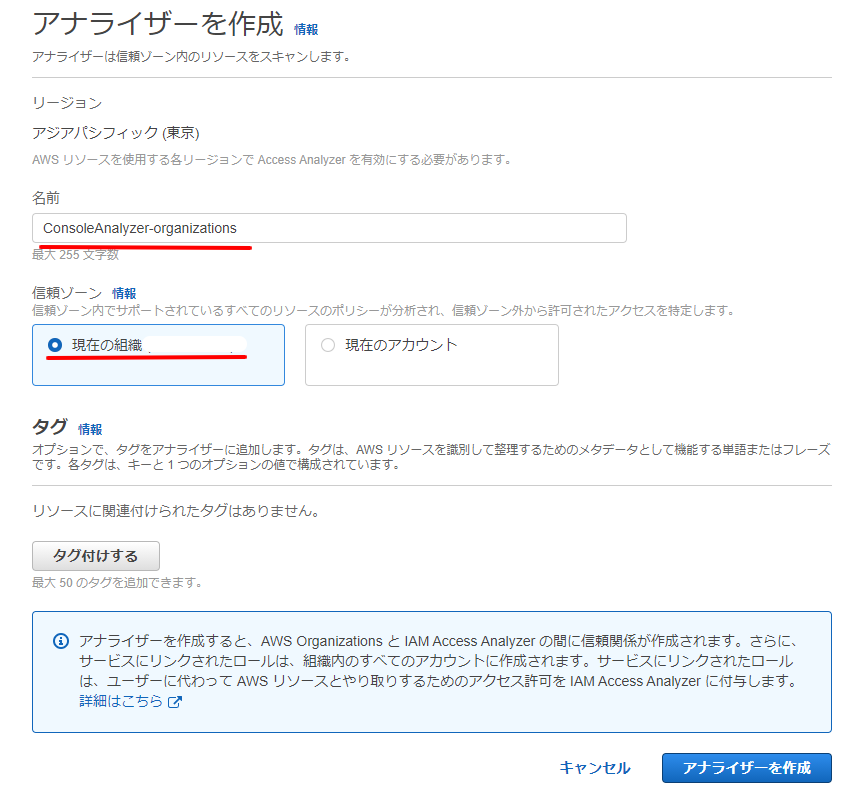

※今回は割愛しますが、ルートアカウントは非常に強い権限をもっておりますので、ルートアカウントではなく、子アカウントに代理管理者の設定を行い、その子アカウントでアナライザーを作成して使用する運用が推奨されております。

[名前]:ConsoleAnalyzer-organizations(任意)

[信頼ゾーン]:現在の組織

確認

Organizationsの子アカウントの情報が取得できるか確認していきます。

子アカウントのS3バケットを作成して、パブリックアクセス状態に設定します。

暫くすると、アクセスアナライザーの画面でS3がパブリックアクセスになっていることが確認できました。

この動作が意図した正常なものであれば、チェックを付けて[アクション]-[アーカイブ]を選択して、[アーカイブ済み]とします。